-

10. 악성 코드 샘플 분석 - 환경 설정네트워크 Network/보안 2024. 12. 30. 20:33

안녕하세요?

이번 글의 주제는 악성 코드 샘플 분석 - 환경 설정입니다.

지난 시간에 다루었던 정적 분석, 동적 분석을 하기 위한 준비 단계입니다.

바로 시작하겠습니다. 순서는 아래와 같습니다.

목차

1. 악성 코드 분석을 위한 가상 환경 구성

2. 가상 환경 구성 후 네트워크 확인

3. 분석 도구들 다운로드 및 설치

4. 스냅샷 찍어보고 확인5. 악성코드 샘플 수집에 대하여

1. 악성 코드 분석을 위한 가상 환경 구성

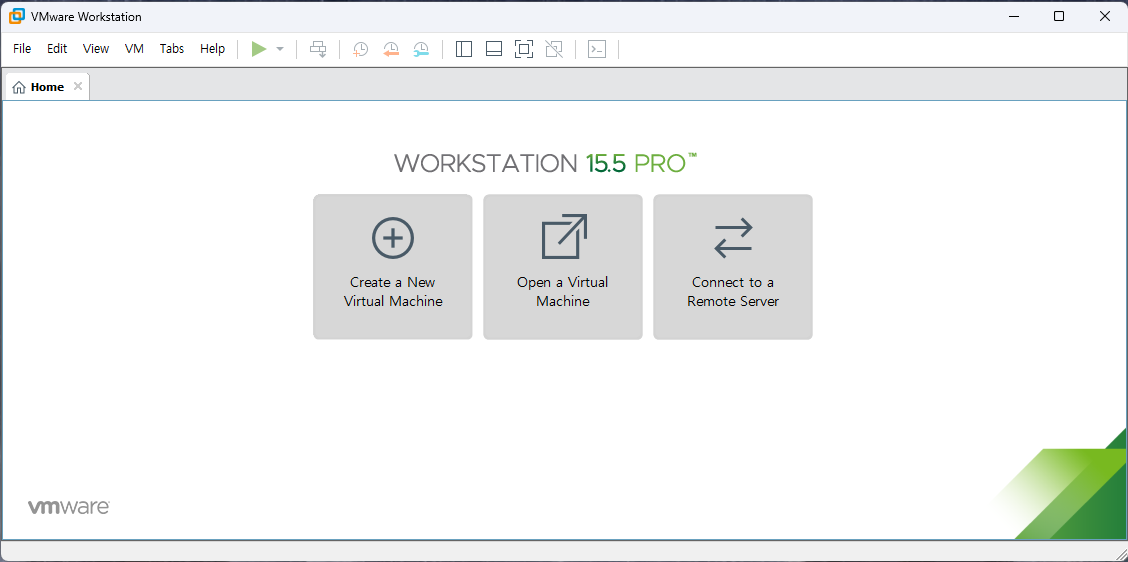

VMware® Workstation 15 Pro 악성 코드 분석에서 정말 중요한 하드웨어 격리를 잊지 말자!

하드웨어 가상화를 통해 악성 코드 분석 과정에서 악성 코드가 호스트 시스템에 영향을 미치지 않도록 안전한 테스트 환경을 만들어야 한다. 여기서는 VMware® Workstation 15 Pro (15.5.1 version) 을 사용하였다.

VMware Workstation Pro를 통해 Windows, Linux, macOS 등 다양한 OS(운영체제)를 가상 머신으로 설치하여 독립적으로 실행할 수 있다. 운영체제 이미지 파일을 가지고 있다면 환경 구성이 더욱 쉬워진다.

가상화 도구로 VMware Workstation을 선택한 이유는 아래에 정리하였다.

- 먼저, 역사가 오래된 만큼 안정성과 OS 호환성, 가상 환경 성능 면에서 좋은 평가를 받는다.

성능 면에서 멀티코어 CPU와 고용량 메모리 지원을 통해 복잡한 분석 환경에서도 원활히 작동한다. - VMware는 NAT, 브리지, 호스트 전용 네트워크 등 다양한 네트워크 설정 옵션을 제공한다. 분석 중 악성코드가 네트워크를 통해 추가적으로 다운로드하거나 C&C 서버와 통신하는 패턴을 추적하기 용이하다.

- 스냅샷(Snapshot)을 통해 언제든지 가상 머신의 상태를 저장할 수 있다. 실수나 예기치 않은 사고로 인해 분석 환경이 손상되더라도, 저장한 스냅샷을 불러와 빠르게 이전 상태로 복구할 수 있다. 스냅샷을 이용해 악성코드 실행 후 환경 초기화 또한 간편하게 할 수 있다.

- 스냅샷 기능과 함께 VMware에서 지원하는 다른 편의성 도구인 VMware Tools의 존재로 분석 효율성을 극대화할 수 있다.

가상머신을 실행하고 있는 실제 하드웨어를 호스트, 가상머신 안에서 실행되는 운영체제를 게스트라 한다.

2. 가상 환경 구성 후 네트워크 확인

Create a New Virtual Machine 을 통해 Windows 기반의 가상머신을 설치하고 실행시킨다.

Windows 실행 중

Windows 7 Professional K 실행 후에는 눈에 익은 윈도우 화면을 볼 수 있다.

스냅샷 기능이 활성화된다.

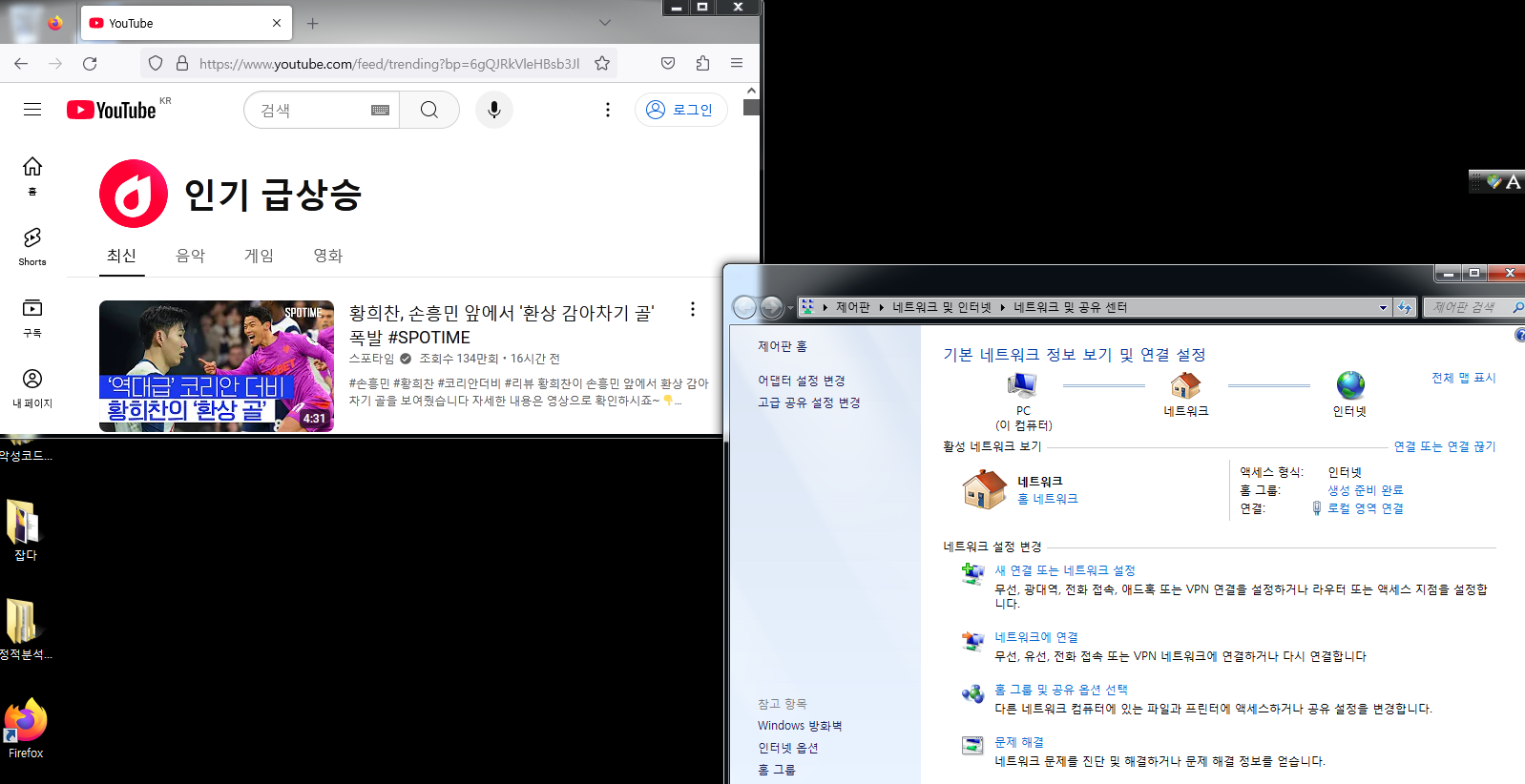

VMware Tools를 사용하면 호스트 pc와 게스트 환경 간 드래그 앤 드롭이 가능해진다.

네트워크 연결 확인 네트워크 연결이 원활한지 확인한다.

웹 브라우저는 파이어 폭스를 설치하였다.

3. 분석 도구들 다운로드 및 설치

분석 도구들을 옮겨오거나 직접 다운로드-설치하여 가상 환경 구성을 완료한다.

여기서는 일단 아래와 같은 도구들을 준비하였다.

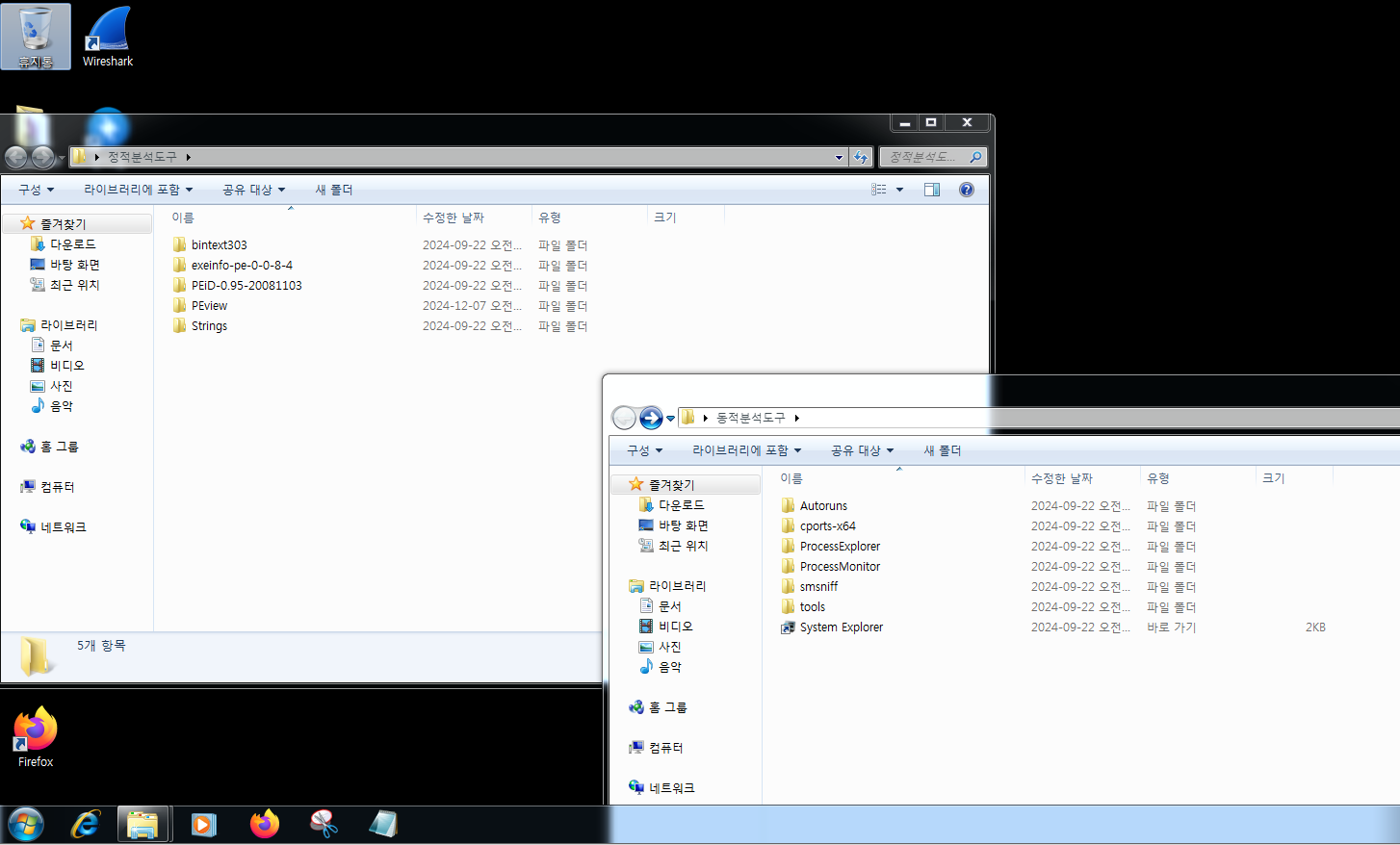

정적 분석 도구 : Exeinfo PE, PEiD, PEview, Bintext, strings

동적 분석 도구 : Autoruns, Cports, Process Explorer, Process Mornitor, System Explorer, smsniff, Wireshark

4. 스냅샷 찍어보고 확인

스냅샷 매니저 예시 스냅샷도 정상적으로 작동하는 것을 확인했다.

환경 구성은 끝났고 이제 악성 코드 샘플이 있으면 분석을 해볼 수 있다.

5. 악성코드 샘플 수집에 대하여

분석이나 관제 등의 실무에서는 악성코드 샘플을 수집하는 여러가지 경로가 있다고 한다.

(악성코드 샘플 수집 장비를 이용, 실제 모니터링 활동에서 의심스러운 샘플 수집, 공공기관 등 기관/단체를 통해 전달받는 경우 등 다양한 경로가 존재한다.)지금 분석을 왜 하려고 하는걸까?

"샘플 분석을 해서 탐지 패턴을 만들고 그 탐지 패턴을 기반으로 해서 모니터링 업무를 수행할 수 있는 역량 준비"

악성코드 수집 사이트에서 분석하는 방법도 존재한다.사이트 예시로 MalwareBazaar와 Malware Traffic Analysis가 있다.

MalwareBazaar | Malware sample exchange

MalwareBazaar MalwareBazaar is a platform from abuse.ch and Spamhaus, dedicated to sharing malware samples with the infosec community, antivirus vendors, and threat intelligence providers. Upload malware samples and explore the database for valuable intell

bazaar.abuse.ch

https://www.malware-traffic-analysis.net/

malware-traffic-analysis.net

A site for sharing packet capture (pcap) files and malware samples. I started this blog in 2013 to share pcaps and malware samples. Due to issues with Google, I've had to take most a

www.malware-traffic-analysis.net

두 사이트는 각각 고유한 목적과 기능을 가진 플랫폼인데, MalwareBazaar는 악성코드 샘플을 공유하고 분석하는 데 중점을 두며, Malware Traffic Analysis는 네트워크 트래픽 분석과 교육 자료 제공에 특화되어 있다.

MalwareBazaar의 주요 특징:

정보보안 커뮤니티, 안티바이러스 벤더, 위협 인텔리전스 제공자들과 악성코드 샘플을 공유한다.

SIEM이나 위협 인텔리전스 플랫폼과의 통합을 위한 API를 제공한다.Malware Traffic Analysis의 주요 특징:

네트워크 트래픽 분석을 위한 패킷 캡처(pcap) 파일과 악성코드 샘플을 공유한다.

네트워크 트래픽 분석 능력을 향상시키기 위한 연습 문제와 튜토리얼을 제공한다.

실제로 분석하면서 특징적인 부분을 캡처해서 보여주고, 그 내용에 해당하는 부분만 별도로 첨부파일을 통해 다운로드 받아 활용하는 것이 가능해 교육 목적으로 사용하기 적절하다.

악성코드 샘플 수집 사이트를 많이 아는 것보다 "사이트가 지속적으로 업데이트 되면서 현재까지 잘 운영되고 있는가"를 체크하여 적절한 사이트를 사용하는 것이 더욱 중요하다.

마무리

이번 시간에는 악성 코드 샘플 분석 환경을 만들어 봤습니다.

다음 시간에는 분석 도구들을 조금 더 알아보는 글을 준비해 보겠습니다.

앞으로 악성 코드 샘플 분석도 실습해 볼 예정입니다.

감사합니다!

'네트워크 Network > 보안' 카테고리의 다른 글

📌 Entry Point와 .text 섹션의 관계: 악성코드 분석 관점에서 이해하기 (0) 2025.04.09 09. 악성 코드 분석 - 정적 분석, 동적 분석과 도구들 (1) 2024.12.29 08. Virustotal(바이러스 토탈)에 대해 알아보기 (0) 2024.12.26 07. 보안관제에 대한 간단한 이해와 정리 (1) 2024.11.29 06. 정탐, 오탐, 미탐, 악성코드 대표적 유형 (0) 2024.10.29 - 먼저, 역사가 오래된 만큼 안정성과 OS 호환성, 가상 환경 성능 면에서 좋은 평가를 받는다.